今回から我々が得意としているMicrosoft Azureというクラウドコンピューティングサービスについてもブログを書いていきたいと思います。

一発目は、クラウド上でSaaS(データベースやストレージ)のデータメンテナンスなどに利用されることが多いVirtual Machineの安全性を確保する方法について、3回にわたってご紹介いたします。

気になる方は、ぜひ最後までご覧ください。

AzureのVirtual Machineへのアクセス

AzureのVirtual Machine(以下VM)は、実機に直接アクセスできないため、リモートデスクトップ等を使ってアクセスすることになります。

リモートデスクトップという機能は、RDPポート(規定では3389)を使用してサーバーを遠隔から操作できる機能です。

本番環境など厳密にアクセス制限して運用管理してるものの、開発用に作成したVMにはアクセス制限を設定せずに利用したりしていませんか?

AzureのVirtual Machineへのアクセス制限を設定し忘れた!

今回は、AzureのVMに、リモートデスクトップでアクセスする際に使用する、RDPポート(3389)にアクセス制限を設定し忘れた場合どうなるかを検証してみました。

AzureのVMにリモートデスクトップでアクセスするには、ネットワークセキュリティーグループにて、RDPポートの受信を許可する必要があります。

以下の例では、RDPポートの受信を許可していますが、「ソース」を”任意”にしてしまっているため、全世界からアクセスできる状態になってしまっています。

今回の検証では、VMのパスワードはブルートフォース攻撃でも解読には数世紀ほど要する強度のパスワードを設定していますが、万が一VMが乗っ取られた場合のリスクヘッジとして、Internetへの送信を全て禁止した状態で検証しています。データも一切保管していません。

この状態で1日放置してみました。

1日放置したら・・・

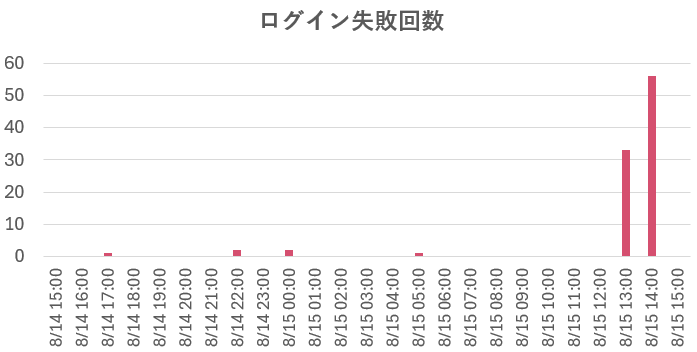

以下は1日放置したVMのイベントログから、ログインに失敗したログのみ抜粋しています。

VMは8/14の15時に作成し、その後3時間程度で、何者かにアクセスが試みられています。

トータルで、95回ログインが失敗しており、8/15の14時台では、1時間に50回以上もログインが試されてます。

今回は他者によるログインが成功した形跡はありませんでしたが、いつ乗っ取られるかも分からない状態なので、8/15 15時にはシャットダウンしておきました。

想像通りの結果?

結果は想定通りでしたでしょうか?

この程度のアクセスがある事を想定できていた方は、クラウドを使う場合のセキュリティ対策の重要性を認識されているのではないでしょうか。

逆に予想以上だったと思われている方は、クラウドを使うにあたりセキュリティ対策を行う必要性を認識していただければと思います。

次回は、不正アクセスからVMを守る方法について記載したいと思います。