おさらい

前回は、AzureのVirtual Machine(以下VM)のRDPポート(3389)にアクセス制限を設定し忘れた場合どうなるかを検証し、多数のログイン試行が行われていることを確認しました。

今回は、その続編として、Azure上のVMを守るための対策方法をいくつか紹介したいと思います。

前回はこちら↓

Azure Virtual Machineの基本的なセキュリティ対策

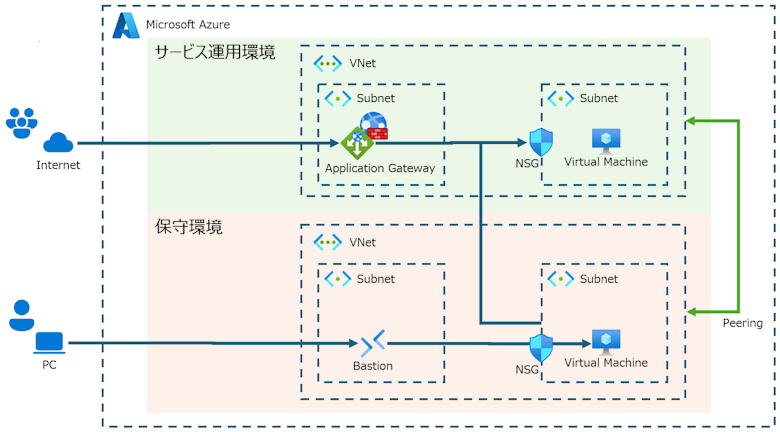

サービス運用するVMの場合、以下のような構成が必要だと考えています。

この構成にすることで、いくつかの対策を実施することができます。

セキュリティ対策

AzureのVMを不正アクセスから守る方法をいくつか紹介します。

実際にはいくつかの方法を組み合わせて設定します。

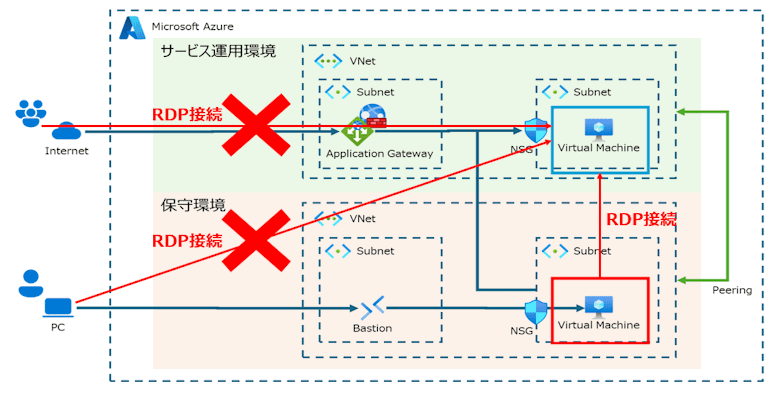

今回は、以下の赤字で示した対策について説明したいと思います。

- リモートデスクトップ接続用の踏み台サーバーを用意する

- RDPポートの番号を変更する

- 特定のIPアドレスからのみアクセスを許可する

- 国内からのアクセスのみを許可する

- Azure Bastionを利用する

- 自動シャットダウンを設定する

リモートデスクトップ接続用の踏み台サーバーを用意する

サービスを運用するVMへのリモートデスクトップ接続は、別途用意した踏み台用のVMからのみ行えるようにすることで、不正ログインのリスクを軽減できます。

- サービス運用するVMは、Public IPを持たないようにする

- 踏み台サーバーを用意する

- サービス運用するVMへは、踏み台サーバーからのみRDP接続を可能とする

下図の赤枠で囲ったVMが踏み台用のサーバー、青枠で囲ったVMがサービス運用するVMです。

サービス運用するVMへのRDP接続は踏み台サーバーからのみ行えるため、踏み台サーバーを停止しておくことで、サービス運用するVMへのアクセスを制限することが可能です。

RDPポートの番号を変更する

通常、RDPポートは3389番が使われますが、攻撃者も最初にこのポートを使ってくるため、VMがPublic IPを持つ場合は変更しておいた方が良いです。

RDPのポート番号は、VM上で変更することが可能です。

ポート番号を変更する方法

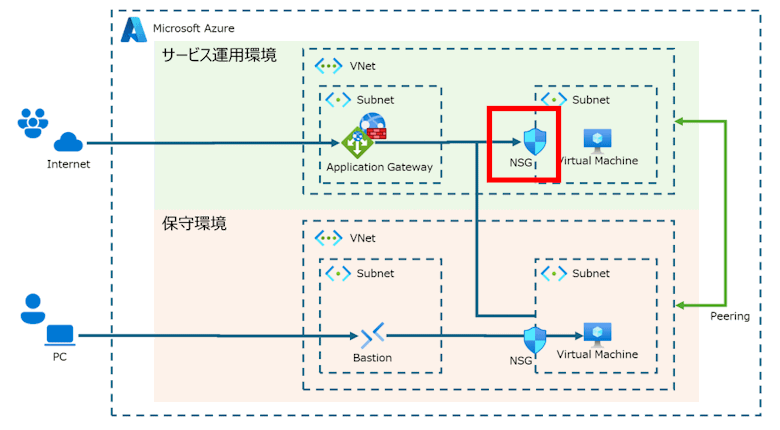

特定のIPアドレスからのみアクセスを許可する

ネットワークセキュリティーグループを利用し、特定のIPアドレスからのみアクセスできるようにすることで、IPアドレスのスプーフィングによる突破の可能性は残るものの、リスクを軽減できます。

Azureでは、パソコンのファイアウォールのような設定をNetwork Security Group(NSG)を使うことで実現できます。下図の赤枠で囲ったNSGは、サービス運用VMのアクセス制限に使用するものです。

このNSGで、Application Gatewayからのhttp/httpsポートと、踏み台サーバーのRDPポートだけを受信するように設定します。

続きはまた次回にて

ここまでVMを守るための対策方法を記載してきましたが、長くなりましたので、続きはまた次回に記載します。

次回は、Bastion等のAzure特有の対策方法が出てきますのでお楽しみを。