おさらい

前回に引き続き、VMを保護するための対策方法について解説します。

前回の内容はこちらからご覧ください。

今回は、以下の赤字の対策について解説します。

- リモートデスクトップ接続用の踏み台サーバーを用意する

- RDPポートの番号を変更する

- 特定のIPアドレスからのみアクセスを許可する

- 国内からのアクセスのみを許可する

- Azure Bastionを利用する

- 自動シャットダウンを設定する

国内からのアクセスのみを許可する

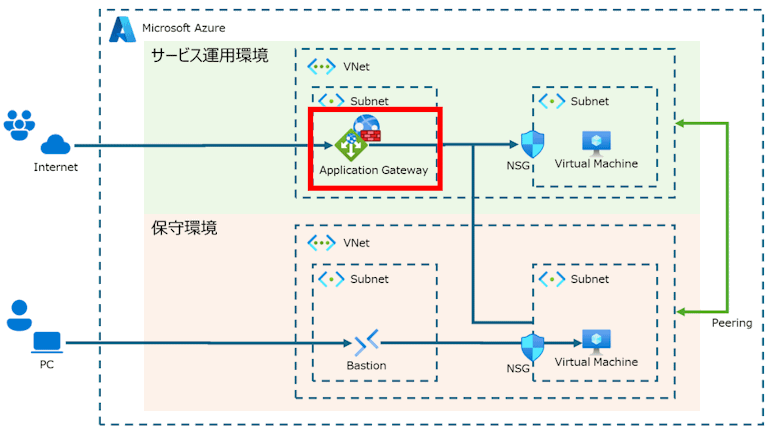

Azure Application Gatewayなどを使用してWAFを導入する必要がありますが、Geomatchカスタムルールを作成することで、特定の国が管理するIPアドレスのみアクセスを許可することができます。

Geomatch カスタムルール

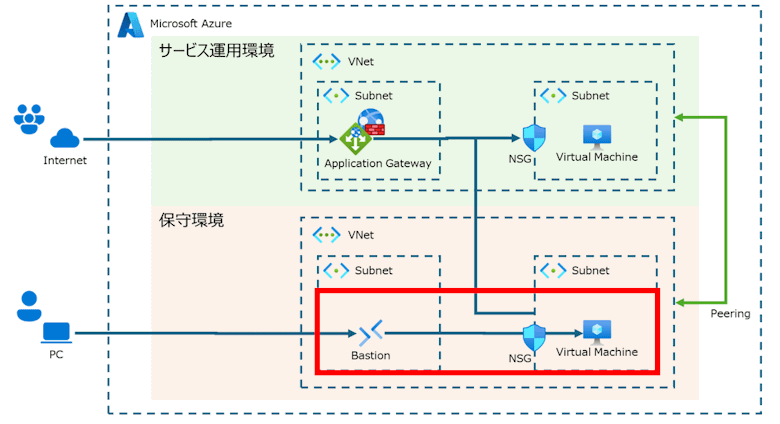

Azure Bastionを利用する

Bastionの利用は最もおすすめですが、費用がかかります。

踏み台サーバーはBastion経由でログインすることで、Public IPを持たない踏み台サーバーとして構築することができます。

Public IPを持たなければ、 IPアドレスを偽装してアクセスすることもできないため、より安全性が高まります。

BastionはBasicプランを使用すると、リモートデスクトップでは直接ファイルのアップロードやダウンロードができないため、安易にデータを持ち出せないといった点と、費用も安価なため、StandardプランではなくBasicプランで運用することもあります。

自動シャットダウンを設定する

VMが起動している時間が長いとそれだけリスクが上がるため、利用時間が限定されるVMでは、シャットダウンの忘れを防ぐために、自動でシャットダウンの設定を行うことをおすすめします。

AzureのVMは停止している間、VM自体の費用がかからないため、費用面でもおすすめめです。

簡易的なVMの不正アクセス対策

ここまで、VMを保護するための対策方法について説明してきましたが、開発用のVMでもここまでする必要があるのかと思う方もおられると思います。

筆者の考えでは、開発用のVMでも対策は必要と考えていますので、最後に開発用VMに施す簡易的な対策について紹介します。

ダミーデータしか扱わないような開発用のVMであっても、以下の対策行うことで、VMの乗っ取り等のリスクを軽減できると考えています。

- 特定のIPアドレスからのみアクセスを許可する

- RDPポートを変更する

- 自動シャットダウンを設定する

開発時と言えど、重要なデータを扱う場合は、しっかりと対策を検討することをおすすめします。

さいごに

ここまで3回に渡って「Azure Virtual Machineのリモートデスクトップポートを開放してみた」 について説明してきました。

読みにくい箇所、拙い表現もあったかもしれませんが、最後までお読みいただきありがとうございました。